Resumen

La amenaza cuántica a la seguridad cibernética es un ejemplo de una profecía abnegada: cuanto más creíble sea la narración de la amenaza, más concertado será el esfuerzo para contrarrestarla. La computación cuántica plantea una amenaza a la seguridad porque la codificación digital depende actualmente de la dificultad de cálculo de ciertos problemas matemáticos, como la factorización de grandes números que serían exponencialmente más fáciles de resolver con una computadora cuántica. Aunque las máquinas experimentales no son todavía lo suficientemente potentes como para socavar el cifrado público, sí demuestran que los ordenadores cuánticos son capaces, en algunas circunstancias, de superar a los superordenadores clásicos más rápidos. De hecho, la amenaza cuántica es tan creíble que la comunidad científica ha estado trabajando en contramedidas criptográficas que pronto serán certificadas para uso público. También se está investigando sobre nuevas redes cuánticas que puedan mejorar la seguridad criptográfica. El tamaño de la ventana cuántica de la vulnerabilidad depende de las tasas relativas de progreso de la ingeniería en la computación cuántica y de las alternativas de seguridad cuántica, así como de las consideraciones políticas sobre el tiempo que deben protegerse los secretos. Hay razones para ser cautelosamente optimista en cuanto a que las contramedidas están madurando más rápidamente que la amenaza. No obstante, la amenaza cuántica debe tomarse en serio, y es precisamente por eso por lo que podría no materializarse nunca.[1]

*****

La seguridad de casi todas las aplicaciones digitales de las redes clasificadas y no clasificadas depende de un pequeño número de protocolos criptográficos. La seguridad de protocolos clave como el Rivest-Shamir-Adleman (RSA) se basa en la intratabilidad computacional de ciertos problemas matemáticos, como la factorización de grandes números. Las computadoras cuánticas podrían ser capaces de resolver estos problemas exponencialmente más rápido. La ciencia de la información cuántica es un campo en rápido desarrollo en la intersección de la física cuántica y la informática. Utiliza conceptos contrarios a la intuición de la física cuántica que hacen posible realizar cálculos que son imposibles incluso para las supercomputadoras clásicas más rápidas. En principio, un ordenador cuántico universal a gran escala, completamente funcional, podría factorizar números muy grandes en cuestión de horas.

La maduración de la computación cuántica plantearía así una amenaza categórica a la confidencialidad, integridad y disponibilidad de todo el dominio cibernético[2]. Un adversario de inteligencia con el tipo adecuado de máquina podría potencialmente romper el RSA, descifrar datos clasificados y falsificar firmas digitales. Se pondrían en peligro todas las redes y aplicaciones de esas redes, públicas y privadas, que utilizan una criptografía vulnerable. Dado que las operaciones militares en todos los entornos físicos -tierra, mar, aire y espacio- dependen de muchas de las mismas tecnologías y redes de información que impulsan la economía mundial, una vulnerabilidad sistemática en el ámbito cibernético se convertiría en una vulnerabilidad sistemática en todos los ámbitos. La información clasificada podría ser recogida, alterada o eliminada. Los datos personales, financieros, jurídicos, logísticos y operacionales podrían ser manipulados para influir en las operaciones tácticas y estratégicas. Los programas informáticos maliciosos podrían instalarse a voluntad para permitir el espionaje o interrumpir la infraestructura crítica. Podría difundirse información desinformativa a partir de las cuentas seguras de los altos funcionarios, lo que aumentaría la credibilidad de los esfuerzos de engaño de los extranjeros. Los códigos de autenticación que protegen el equipo delicado y los arsenales de armas podrían ser falsificados, lo que facilitaría la proliferación ilícita. Dada la importancia ubicua del ciberespacio, el compromiso sistemático de la seguridad cibernética sería un problema estratégico de primer orden.

La amenaza de una espeluznante vulnerabilidad cuántica es fácil de exagerar, lo que hace que sea tentador restarle importancia a la amenaza. De hecho, la historia está llena de expectativas de transformación tecnológica que nunca se cumplieron.[3] Las amenazas en teoría suelen estar limitadas por los desafíos en la práctica, por lo que la realización de la amenaza cuántica probablemente dependerá de la capacidad institucional tanto como del potencial científico[4]. No obstante, la amenaza cuántica no puede descartarse de plano, ya que el estado de la técnica científica avanza rápidamente[5]. Los recientes avances en el laboratorio han demostrado que es posible que las máquinas cuánticas experimentales realicen algunos cálculos más rápidamente que las supercomputadoras clásicas, aunque la capacidad de romper el RSA todavía está muy lejos. La ventana de vulnerabilidad a la computación cuántica aún no se ha abierto, pero es cada vez más plausible que pueda abrirse en el futuro. De hecho, es precisamente porque el progreso científico en la computación cuántica ha hecho tan creíble la amenaza que la comunidad criptográfica ha redoblado los esfuerzos para poner en práctica contramedidas.

Las profecías que son tanto creíbles como indeseables tienden a ser abnegadas. Cuanto más el progreso en la computación cuántica presagia un "criptocáliz", más probable es que los científicos y los políticos tomen medidas para evitar que esto suceda. Los criptógrafos ya han identificado alternativas a la RSA que se basan en diferentes problemas matemáticos que se cree que son intratables tanto para los ordenadores clásicos como para los cuánticos. El Instituto Nacional de Estándares y Tecnología de los Estados Unidos (NIST) está evaluando actualmente, y pronto certificará, nuevos estándares que puedan ser incorporados en los sistemas cibernéticos. Además, la mecánica cuántica también puede ser aprovechada para crear tipos totalmente nuevos de redes de datos seguras. Existen prototipos operacionales en China, Europa y América del Norte. El progreso científico de China en la ciencia de la información cuántica ha sido especialmente motivador para el gobierno de los Estados Unidos, y tanto China como los Estados Unidos han aumentado drásticamente su inversión en este ámbito en los últimos años. Una implicación de esta inversión es que es probable que las compensaciones de "seguridad cuántica" estén disponibles y se implementen mucho antes de que alguien sea capaz de poner en marcha un ordenador cuántico amenazador.

En este artículo explico por qué la amenaza cuántica puede ser una profecía de auto-negación. Primero, ofrezco una rápida visión general de la amenaza cuántica a la encriptación pública. Luego, discuto el impacto potencial de la computación cuántica en el equilibrio entre la ciberofensiva y la defensa. Tercero, reviso el progreso en el desarrollo de contramedidas para la amenaza cuántica, y luego ofrezco tres escenarios basados en diferentes supuestos sobre el progreso de la ingeniería en la tecnología cuántica. Finalmente, concluyo con un cauteloso optimismo sobre las perspectivas de la defensa cuántica sobre el ataque.

La amenaza cuántica al cifrado público

La amenaza cuántica surge en el nexo de la ciberseguridad, la criptología y la computación cuántica. La seguridad del ciberespacio depende de la dificultad de cálculo de ciertas funciones matemáticas, que resultan vulnerables a ciertos algoritmos cuánticos. La amenaza del criptoanálisis cuántico (ruptura de códigos) también ha inspirado el desarrollo de diversas formas de criptografía de seguridad cuántica (elaboración de códigos), como la criptografía clásica post-cuántica (PQC) y la distribución de claves cuánticas (QKD). En la tabla 1 se analizan estas diferentes tecnologías. Esta sección se centra en la amenaza ofensiva (criptoanalítica) que supone la computación cuántica, mientras que los remedios defensivos (criptográficos) de la PQC y la QKD se examinan en una sección posterior.

Tabla 1. Comparación de las tecnologías de la información clásica y cuántica

| La clásica tecnología de la información | La tecnología de información cuántica | |

| Aplicaciones generales que dependen de la criptografía para la seguridad | Inteligencia, comunicación, administración, mando y control, automatización, gobierno, diplomacia, aplicación de la ley, ciencia, ingeniería, manufactura, finanzas, comercio, publicidad, entretenimiento | Modelización y simulación científica, detección y medición cuántica, almacenamiento y búsqueda de datos, aprendizaje de máquinas e inteligencia artificial |

| La criptografía clásica es vulnerable al criptoanálisis cuántico | Rivest-Shamir-Adleman (RSA)

Diffie-Helman (DH) Criptografía de curva elíptica (ECC) Estándar de Cifrado Avanzado (AES) Algoritmo Hash seguro (SHA) |

El algoritmo de Shor proporciona una aceleración exponencial frente a RSA, DH y ECC.

El algoritmo de Grover proporciona una aceleración polinómica frente a AES y SHA. |

| Criptografía de seguridad cuántica | Criptografía Post-Cuántica (PQC) | Distribución de la clave cuántica (QKD) |

Los expertos a menudo afirman que la computación cuántica es "equivalente a abrir una cerradura de combinación probando cada número y secuencia posible simultáneamente" o que puede resolver fácilmente problemas difíciles como "el problema del vendedor ambulante".[8] Tales descripciones son erróneas o extremadamente engañosas. La computación cuántica aprovecha los fenómenos contrarios a la intuición de la física cuántica para resolver problemas matemáticos. Mientras que un bit digital debe ser uno o cero, un bit cuántico (qubit) puede ser una "superposición" de uno y cero. Múltiples qubits pueden "enredarse" para representar más información de la que puede ser representada con qubits separados. Es importante apreciar que los ordenadores cuánticos ofrecen mejoras de rendimiento sólo para los problemas matemáticos para los que se ha descubierto un algoritmo cuántico adecuado. Además, las implementaciones físicas de los ordenadores cuánticos deben ser capaces de ejecutar algoritmos cuánticos a escala (es decir, con miles o millones de qubits) al tiempo que detectan y corrigen errores. Abundan los difíciles retos de ingeniería pendientes. En el apéndice se resumen algunos conceptos técnicos fundamentales para explicar cómo funciona en principio la informática cuántica y por qué es difícil aplicarla en la práctica.

En principio, la computación cuántica pone en peligro la seguridad de los protocolos criptográficos populares como el RSA. RSA es un ejemplo de un protocolo asimétrico, que utiliza diferentes claves para el cifrado y descifrado.[9] El cifrado asimétrico, inventado independientemente por la inteligencia británica y los académicos americanos en los años 70, es inestimable para la comunicación segura en Internet.[10] Se distingue de la encriptación simétrica, que utiliza la misma clave para ambas operaciones; entre los ejemplos más destacados figuran la famosa máquina Enigma y los modernos cifrados de bloque como el estándar de encriptación avanzada (AES). La distribución de la misma clave en una gran organización dispersa siempre ha planteado un grave problema de seguridad; por ejemplo, los aliados pudieron entrar en las redes Enigma cuando capturaron buques alemanes que transportaban material de clave común. En cambio, en la encriptación asimétrica, la denominada clave pública puede revelarse abiertamente para permitir que otras personas envíen mensajes encriptados que sólo el destinatario puede desencriptar utilizando una clave privada secreta. La clave privada también puede utilizarse para crear firmas digitales que cualquiera puede verificar con la clave pública.

Un requisito fundamental del cifrado asimétrico es que debe ser extremadamente difícil adivinar la clave privada a partir de la clave pública. La RSA moderna funciona porque la clave pública se basa en un número muy grande (es decir, dos a la potencia de 2048) mientras que la clave privada se basa en sus factores principales. Con las computadoras clásicas ordinarias, es fácil multiplicar dos grandes números primos juntos, pero es exponencialmente más difícil factorizar el resultado. Un ordenador de sobremesa típico necesitaría más de seis cuatrillones de años para descifrar el RSA de 2048 bits. Sin embargo, en 1994 Peter Shor descubrió un algoritmo cuántico que puede, en teoría, factorizar números primos (y calcular logaritmos discretos) exponencialmente más rápido que los métodos clásicos más rápidos conocidos.[13] Por lo tanto, si se supone la existencia de un potente ordenador cuántico, el algoritmo de Shor podría, en principio, permitir realizar ataques criptoanalíticos con éxito en cuestión de horas, una mejora asombrosa en comparación con las innumerables vidas útiles que necesitan los superordenadores clásicos más rápidos de hoy en día.[14]

La RSA se utiliza ampliamente en la aplicación de la infraestructura de clave pública (ICP), que vincula a personas y organizaciones del mundo real con claves criptográficas para facilitar la comunicación segura y la autenticación digital Los sistemas militares de ICP, por ejemplo, emplean una tarjeta de acceso común (CAC) con un chip incorporado que almacena las claves que permiten a un usuario autorizado acceder a redes clasificadas y no clasificadas. La ICP garantiza la seguridad de las comunicaciones militares, las transacciones financieras y la propiedad intelectual, así como la privacidad de la sociedad civil en todo el mundo. Las firmas digitales producidas con la RSA certifican la autenticidad de los mensajes digitales y facilitan la instalación de programas informáticos de proveedores de confianza. La ruptura de la RSA permitiría descifrar datos seguros e instalar códigos arbitrarios en redes protegidas.

El RSA no es el único protocolo que importa en los criptosistemas modernos. La computación cuántica sólo proporciona una modesta ventaja frente a los cifrados simétricos como el AES o los algoritmos Secure Hash (SHA) que utilizan otros métodos como el algoritmo de Grover. Desafortunadamente, la PKI se basa necesariamente en cifrados asimétricos como RSA, Diffie-Helman (DH) y la Criptografía de Curva Elíptica (ECC), todos los cuales pueden ser derrotados con el algoritmo de Shor RSA es el eje la mayoría de las implementaciones modernas de PKI, y no hay soluciones rápidas que no sean la sustitución de los protocolos asimétricos vulnerables por otra cosa. El desarrollo de una computadora cuántica funcional capaz de romper el RSA, y por lo tanto comprometer la PKI, pondría en peligro la privacidad y la autenticidad de todo el dominio cibernético.

El algoritmo de Shor se conoce desde 1994, pero durante muchos años parecía poco más que una curiosidad teórica. Para todos los propósitos prácticos, parecía inviable construir una máquina cuántica real lo suficientemente poderosa como para ejecutar el algoritmo de Shor con una corrección de errores fiable. Además, eliminar completamente toda dependencia de la PKI de los protocolos vulnerables habría requerido una actualización masiva de los criptosistemas del gobierno y del sector privado, o la construcción de una infraestructura de comunicaciones cuánticas totalmente nueva basada en una tecnología inmadura. Estas habrían sido empresas importantes, por decir lo menos. La amenaza teórica que representaba el algoritmo de Shor no parecía, por tanto, una urgencia práctica.

Esta percepción cambió en la década de 2010 cuando los laboratorios académicos y corporativos demostraron prototipos de trabajo. Una máquina de estado sólido en 2012 fue capaz de "ejecutar una versión compilada de tres qubits del algoritmo de Shor para factorizar el número 15, y encontrar con éxito los factores primarios el 48% de las veces".[17] Desde entonces, las computadoras cuánticas han factorizado números mucho más grandes que 15, pero aún así nada tan grande como una clave RSA de 2048 bits. El avance experimental más dramático hasta la fecha ocurrió en septiembre de 2019, cuando una máquina de 53 qubits conocida como Sycamore alcanzó un hito conocido como "supremacía cuántica". Sycamore, construido por Google y físicos de la Universidad de California en Santa Bárbara, ejecutó un algoritmo cuántico más rápido de lo que podía ser simulado por la supercomputadora clásica más rápida del mundo (la IBM Summit en el Laboratorio Nacional de Oak Ridge).[18]

Para descifrar la RSA con el método conocido más eficiente, una computadora cuántica debe ser capaz de mantener una coherencia de 20 millones de qubits (es decir, mantener la superposición y el entrelazamiento sin perder la información cuántica) durante varias horas, que es lo que se requiere[19]. Todavía queda un largo camino por recorrer antes de que esto sea posible. Las máquinas prototipo han sido capaces de mantener menos de 100 qubits de coherencia durante un corto período de tiempo. En 2017, IBM mantuvo 50 qubits de coherencia durante 90 microsegundos[20]. En 2019, Sycamore de Google mantuvo 53 qubits de coherencia durante tres minutos, una mejora dramática, pero muy lejos de descifrar el RSA. Sycamore podría ser comparado con el Wright Flyer: un artilugio burdo comparado con lo que podría venir después, pero sin embargo un presagio de una nueva era tecnológica.[21] Las numerosas incógnitas y los grandes desafíos de ingeniería que se avecinan hacen difícil aventurar una conjetura sobre si un ordenador cuántico a gran escala sigue estando a 10 o 100 años de distancia, pero cualquier cosa menos parece demasiado optimista.

Computación cuántica; el equilibrio entre la defensa y la ofensiva en el ciberespacio

La capacidad de romper el RSA proporcionaría en principio a un adversario de inteligencia capaz una formidable ventaja ofensiva. Sin embargo, la ciencia de la información cuántica (en particular PQC o QKD) también tiene el potencial de restaurar la ventaja a la defensa, de nuevo en principio. Sin embargo, si las compensaciones defensivas no se desarrollan a tiempo, podría abrirse una peligrosa ventana de vulnerabilidad al ataque cuántico. Las ventanas son importantes en las relaciones internacionales porque los actores políticos están tentados de saltar a través de ellas.[22] Un actor con una capacidad indiscutible de realizar criptoanálisis cuántico se vería tentado a utilizarla para obtener ventajas en materia de inteligencia, que luego podrían traducirse en ventajas militares o económicas.

La carrera entre las medidas ofensivas y las contramedidas defensivas es tan antigua como la guerra misma. La ventaja ofensiva, además, nunca es sólo una característica inmutable de los sistemas de armas. El equilibrio ofensivo-defensivo en cualquier época depende del contexto organizativo y geoestratégico, no simplemente de la tecnología.[23] Sin embargo, los principios científicos y la viabilidad de la ingeniería limitan el arte estratégico y operacional de lo posible[24]. Las tendencias técnicas establecen las condiciones límite para cualquier ventana potencial en la que la ofensiva tenga la ventaja. Esta ventana puede cambiar, y de hecho lo hace, a medida que los actores toman la iniciativa de construir nuevas armas y encuentran nuevas formas de utilizarlas.

Por ejemplo, entre las guerras mundiales las tendencias tecnológicas dieron forma al potencial ofensivo de los bombarderos y al potencial defensivo del radar. La Real Fuerza Aérea (RAF) elaboró un esquema de defensa aérea después de la Primera Guerra Mundial que dependía de espejos acústicos a lo largo de la costa del Canal de la Mancha capaces de detectar un avión a 10 o más millas de distancia.[25] Sin embargo, a medida que las velocidades de los aviones aumentaban, los espejos acústicos ya no podían proporcionar una advertencia suficiente de los bombarderos que se acercaban a tiempo para lanzar cazas que los interceptaran. La innovación tecnológica hizo que la "brecha del Canal" fuera un problema estratégico apremiante para la RAF, que no se resolvió hasta la aparición del radar unos años antes de la Segunda Guerra Mundial. Es importante señalar que la explotación del potencial tecnológico tanto para el bombardeo estratégico como para la defensa aérea requería una innovación organizativa complementaria, un área en la que Gran Bretaña se desempeñó bien mientras que Alemania no.[26] Aunque la ventaja ofensiva puede ser fugaz, puede seguir siendo un factor muy real y consecuente para la competencia estratégica en la ventana de tiempo antes de que prevalezca la innovación defensiva. La cuestión es cuánto tiempo tarda una amenaza determinada, o las contramedidas para contrarrestarla, en hacerse prácticamente factible.

La computación cuántica tiene el potencial de alterar el equilibrio ofensivo y defensivo en el ciberespacio, pero no es una propuesta sencilla. El dominio cibernético se describe a menudo como intrínsecamente ofensivo dominante, pero de hecho el equilibrio es mutable[27]. El hacker no siempre logra pasar, en parte porque la ciberseguridad ha mejorado notablemente en los últimos años[28]. Son muchas las razones de esta evolución, entre ellas el surgimiento de una industria de seguridad de la información de miles de millones de dólares, el mayor uso de métodos activos de vigilancia de redes y de contrainteligencia, como la caza de amenazas, y el aumento de los organismos gubernamentales especializados en la ciberseguridad y de unidades militares como el Cibercomando de los Estados Unidos. Sin embargo, estas mejoras no implican que podamos simplemente ignorar las amenazas cibernéticas graves, como lo demuestran episodios recientes como la campaña de influencia rusa de 2016 y los ataques de NotPetya de 2017. Por el contrario, es precisamente porque tenemos que preocuparnos por las graves ciberamenazas que hemos mejorado en la detección y defensa contra ellas. Si el ciberespacio es un dominio disputado, también es disputable.[29] La ofensa no tiene categóricamente la ventaja.[30]

La competencia entre la ofensiva y la defensa en el ciberespacio es dinámica y se lleva a cabo en muchos niveles. Vulnerabilidades ocultas y hazañas clandestinas son la moneda del reino para las operaciones cibernéticas ofensivas. Los atacantes tienen incentivos para mantener sus hazañas en secreto porque la revelación puede incitar al defensor a parchar o reconfigurar los sistemas. Muchas vulnerabilidades en los sistemas de software tienden a ser transitorias porque pueden ser rápidamente parcheadas o mitigadas una vez reveladas, pero las vulnerabilidades en las capas de hardware o protocolo pueden tardar más tiempo en ser remediadas. Puede llevar un tiempo desarrollar y adquirir sustitutos viables, e incluso una vez que estén disponibles, las dependencias de la red pueden elevar los costos de las pruebas y el cambio a los nuevos componentes.[31]

A diferencia de muchas vulnerabilidades cibernéticas, desafortunadamente, el mero conocimiento de la amenaza cuántica a la RSA no es suficiente para cerrarla. El algoritmo de Shor se conoce desde hace un cuarto de siglo, como se ha señalado, pero aún no se ha mitigado. No hay un simple parche disponible porque se necesitan criptosistemas completamente nuevos. La amenaza cuántica es un ejemplo sorprendente de lo que los profesionales de la seguridad cibernética llaman "ruptura de clase", una vulnerabilidad que afecta categóricamente a toda una clase de tecnología frente a objetivos concretos[32]. El algoritmo de Shor es el mayor salto de clase imaginable.

Según un destacado físico, "Si se construye un ordenador cuántico, gran parte de la criptografía convencional se desmoronará".[33] Como explica el Consejo General de la Agencia de Seguridad Nacional (NSA), "La ventaja estratégica en este caso sería que un país adquiriera subrepticiamente tal capacidad y la mantuviera quizás durante varios años o más. Otros países no se darían cuenta de que todo, desde sus sistemas de armas hasta las transacciones financieras, sería vulnerable durante ese período; y eso incluiría no sólo la actividad actual sino también las comunicaciones históricas y codificadas recogidas y retenidas por el ganador en previsión de esta misma capacidad".[34] El ex presidente de una importante universidad de investigación sostiene que el progreso chino en la tecnología cuántica "presenta a los Estados Unidos su nuevo 'momento Sputnik'". . . Quienquiera que obtenga esta tecnología primero también podrá paralizar las defensas tradicionales y las redes eléctricas y manipular la economía global".[35]

Así pues, los acontecimientos en China dan una sensación de urgencia en estos asuntos. China ha nombrado a la informática cuántica como un punto clave en su "13º Plan Quinquenal" para la tecnología y la innovación, y está construyendo el laboratorio cuántico más grande del mundo[36]. Aunque China ha luchado históricamente para ponerse al día en la ciencia, en la tecnología de la información cuántica ha sido la primera en lograr varios hitos importantes.[37] China lanzó el primer satélite para la ciencia cuántica, demostrando la capacidad de aprovechar el entrelazamiento de partículas -descrito por Einstein como "acción espeluznante a distancia"- a partir de la órbita, una distancia sin precedentes. China también ha construido una red cuántica experimental a gran escala entre Beijing y Shanghai. China espera no sólo mejorar su competitividad económica general invirtiendo en tecnología cuántica, sino también reforzar su supuesta vulnerabilidad a las operaciones cibernéticas de los Estados Unidos -subrayada por las filtraciones de Snowden- mediante el desarrollo de redes cuánticas más seguras. Los estrategas chinos han empezado a escribir sobre la "hegemonía cuántica", y los Estados Unidos están tomando nota.[38]

Es importante apreciar que las redes cuánticas son una categoría de tecnología relacionada pero distinta de la computación cuántica. Ambas tecnologías se basan en la mecánica cuántica, pero las similitudes terminan ahí. Los recientes logros de China en los experimentos cuánticos realizados por satélite y su enlace entre Beijing y Shanghai se encuentran en el ámbito de las comunicaciones cuánticas más que en el de la computación. El progreso de China en la computación cuántica ha sido menos impresionante, y aquí Norteamérica sigue siendo el líder. La computación cuántica ofrece ventajas a la ofensiva (criptoanálisis) mientras que las comunicaciones cuánticas ofrecen ventajas a la defensa (criptografía). Sin embargo, estas ventajas criptológicas no se reflejan directamente en las ventajas militares. La seguridad criptográfica (defensa) es necesaria para cubrir los planes y preparativos para una ofensiva militar, y los logros criptoanalíticos (ofensiva) pueden proporcionar inteligencia que ayude a fortalecer las defensas militares contra un ataque sorpresa. Además, ambos tipos de tecnologías cuánticas son variables sistémicas, mientras que el equilibrio entre ataque y defensa en un caso determinado suele depender más de factores diádicos como la capacidad de organización de los rivales.[39]

No está nada claro hasta qué punto China o los Estados Unidos podrán poner en funcionamiento la tecnología cuántica, aunque hay razones para sospechar que el ejército y la comunidad de inteligencia de los Estados Unidos pueden tener importantes ventajas relativas a este respecto.[40] Lo que está más claro es que la competencia geopolítica se ha convertido en un importante catalizador para que ambos países inviertan en la ciencia de la información cuántica. La rivalidad política activa en la frontera científica hace que el equilibrio entre la ciberdelincuencia y la defensa sea más importante, aunque tiende a hacerlo más ambiguo.

Defenderse de la amenaza cuántica

Los avances científicos pueden dar lugar a nuevas amenazas a la seguridad nacional, y la investigación científica también puede producir contramedidas para ellas[41]. Sin embargo, esta contramedida no se produce por sí sola. Para realizar cualquier contramedida efectiva, los actores deben invertir recursos y voluntad política. Los agentes pueden mostrar poco interés en la acción preventiva cuando una amenaza es difusa, lejana o difícil de comprender. Sin embargo, a medida que se acortan los horizontes temporales y las amenazas empiezan a parecer más palpables, el imperativo de la acción preventiva se hace más urgente.[42] Los incentivos para invertir en la investigación científica aplicada también tenderán a aumentar cuando un rival geopolítico invierta en la misma tecnología amenazante. La amenaza cuántica parece desde hace mucho tiempo difusa e incierta. Sin embargo, los logros reales de un verdadero competidor como China están ayudando a dramatizar la urgencia del problema. El equilibrio en la política y el equilibrio en la ciencia pueden llegar a ser uno y lo mismo.[43]

La criptografía de seguridad cuántica, como uso el término aquí, incluye tanto PQC como QKD. Estas innovaciones se inspiran, en parte, en la amenaza que supone el algoritmo de Shor y en los avances experimentales de los ordenadores cuánticos. Si las compensaciones pueden ser aplicadas pronto, la ventana de la amenaza cuántica podría no abrirse nunca en primer lugar.

El PQC funciona utilizando problemas matemáticos difíciles de resolver tanto para las computadoras clásicas como para las cuánticas (es decir, el PQC no es vulnerable al algoritmo de Shor). Los problemas candidatos incluyen la búsqueda del vector más corto en una red, la decodificación de códigos de corrección de errores y la resolución de sistemas de ecuaciones multivariadas sobre campos finitos. El[44] PQC se ejecuta en computadoras clásicas, proporcionando seguridad contra los ataques clásicos y cuánticos. Debido a que los ordenadores cuánticos tienen aplicaciones muy especializadas, es casi seguro que los ordenadores clásicos seguirán siendo la mejor opción para muchas aplicaciones. Incluso los sistemas cuánticos seguirán incorporando algunos componentes clásicos. Por lo tanto, el PQC será necesario para garantizar la seguridad de los ordenadores clásicos en el futuro.

En los Estados Unidos, el NIST "ha iniciado un proceso para desarrollar y normalizar uno o más algoritmos criptográficos de clave pública adicionales ... que son capaces de proteger la información sensible del gobierno en un futuro previsible, incluso después de la llegada de las computadoras cuánticas".[45] El NIST ha recibido, y está evaluando, cerca de 70 presentaciones de dos docenas de países La NSA, mientras tanto, ha señalado que "iniciará una transición a los algoritmos de resistencia cuántica en un futuro no muy lejano", advirtiendo contra la adopción de protocolos fuertes como el ECC y en su lugar esperar el PQC.[47] Aunque el NIST debería aprobar alternativas de PQC dentro de los próximos años, la transición completa aún podría tomar una década más. Las transiciones anteriores (por ejemplo, a la AES) tardaron mucho más de lo previsto debido a las limitaciones económicas y organizativas. En el caso ideal, los nuevos protocolos de PQC simplemente se cambiarían por los primitivos criptográficos actuales para minimizar la necesidad de reingeniería de todos los demás sistemas que dependen de ellos. Sin embargo, lo más probable es que "la estandarización del PQC... necesitará una nueva bota para guardar el nuevo vino".[48] Mientras la potencia de cálculo clásica siga aumentando, la sobrecarga computacional adicional del PQC probablemente no suponga una barrera general para la implementación. Sin embargo, la mayor intensidad de recursos del PQC podría plantear un problema para las aplicaciones militares más restringidas y de ancho de banda limitado (como las redes de barco a tierra). Este problema podría mitigarse limitando juiciosamente el uso de primitivas de alta intensidad computacional dentro del sistema criptográfico general, de la misma manera que hoy en día se utiliza un RSA más lento para abrir una sesión realizada con un AES más rápido.

La alternativa al PQC es el QKD. La mecánica cuántica puede ser aprovechada para crear nuevos tipos de redes de comunicación que utilicen un enfoque totalmente diferente de la criptografía. QKD explota el Principio de Incertidumbre de Heisenberg para detectar la presencia de un fisgón. Como el acto de medir los datos cuánticos puede cambiarlos, un fisgón en el canal aumentaría las tasas de error detectables. Así, el QKD permite distribuir de forma segura claves únicas entre partes geográficamente separadas (que fue la justificación original para inventar el cifrado asimétrico como el RSA)[49]. La viabilidad práctica de la QKD a grandes distancias, incluso entre satélites en órbita y estaciones terrestres, ha quedado demostrada en numerosos experimentos Se está investigando el desarrollo de enrutadores y redes cuánticas que puedan preservar los estados enmarañados a la vez que se amplía el número de usuarios, se aumenta el ancho de banda y se amplían las distancias, junto con repetidores cuánticos fiables y dispositivos de memoria que no destruyen el estado cuántico.[51] Estos desafíos son tal vez menos formidables que los asociados a la computación cuántica de propósito general, pero siguen siendo difíciles. Sin embargo, también hay signos prometedores de progreso.[52]

El QKD no es una bala de plata. El mismo mecanismo que impide que el escuchador copie los datos (es decir, el acto de tocar el circuito cuántico causa un aumento de los errores aleatorios) también permite al adversario imponer un ataque de denegación de servicio en el canal cuántico. El intento de copiar los datos cada vez que se transmiten tiene el potencial de obligar a restablecer cada conexión. El QKD tampoco protege la integridad de los datos contra los ataques del canal cuántico a la implementación de ingeniería del sistema o los ataques de ingeniería social a la credibilidad de los operadores humanos. Elaboraciones como "QKD independiente del dispositivo de medición" pueden colmar algunas lagunas, pero siguen suponiendo que la preparación de los fotones para la transmisión no será observada y que los comunicadores también tendrán un canal clásico autenticado Esto no excluye algunos tipos de ataques del hombre en el medio.

Cualquier transición a las redes de comunicación cuántica (con QKD) también será difícil. Las redes cuánticas se basan en principios muy diferentes a los de la base instalada de las redes digitales clásicas en todo el mundo. Si cambiar a PQC será difícil, QKD podría ser aún más difícil. La adopción de PQC, en la medida en que la seguridad motive la consideración de las redes cuánticas, será probablemente más factible para la mayoría de las organizaciones y estados. Como el criptógrafo Tom Berson señala irónicamente, el QKD es una "nueva, difícil y costosa manera de lograr un resultado que, durante décadas, hemos estado logrando de manera fácil y barata".[54] Para la mayoría de las aplicaciones prácticas de red, el PQC para apuntalar las redes clásicas estará disponible de manera más rápida, factible y fiable sin intentar la transición a una arquitectura de red cuántica totalmente nueva protegida por el QKD. Las redes cuánticas todavía pueden resultar atractivas para aplicaciones novedosas distintas de la criptografía que no tienen un equivalente clásico, como la certificación de la eliminación o el reparto de recursos de computación cuántica.[55]

Evaluación de la ventana cuántica de la vulnerabilidad

Es difícil, incluso irresponsable, hacer predicciones específicas sobre el progreso en la frontera científica, pero es posible obtener alguna claridad sobre los límites relativos del problema. En particular, es posible decir algo sobre el tamaño de la ventana tecnológica de la vulnerabilidad basada en estimaciones relativas sobre la maduración de la innovación ofensiva y defensiva. Las consideraciones no técnicas también afectan al tamaño de la ventana. La más importante de ellas es el tiempo que deben mantenerse los secretos.

El valor latente del secreto variará en función del contenido de los datos cifrados y de las prioridades políticas. Algunos secretos son extremadamente perecederos, como la ubicación actual de los activos militares móviles en la guerra o una posición negociadora en un acuerdo que se concluirá en los próximos días. Por el contrario, los diseños de armas y otras capacidades que requieren una inversión importante pueden necesitar una protección más prolongada si su revelación permite a un adversario desarrollar contramedidas. Las acciones encubiertas políticamente sensibles podrían mantenerse en secreto durante mucho tiempo si la revelación resultara embarazosa para el gobierno o los aliados o se refiriera a actividades de duración excepcionalmente larga.[56] Las fuentes y métodos de inteligencia son particularmente sensibles. Los datos históricos pueden permitir al adversario comprender mejor su doctrina o incluso identificar operaciones de larga duración. Por ejemplo, el Ejército de los Estados Unidos interceptó un lote de comunicaciones de la KGB sobre operaciones de agentes en Occidente en el decenio de 1940 y pudo descifrar algunas de ellas debido a la reutilización indebida de los blocs de notas de una sola vez por parte de los agentes de la KGB.[57] El Ejército descifró sólo una pequeña fracción de estos mensajes (conocidos como los archivos Venona) antes de que los soviéticos descubrieran el compromiso y cambiaran a un sistema diferente. Sin embargo, el continuo desciframiento y análisis del archivo Venona permitió a los Aliados descubrir la red de espías de los Cinco de Cambridge (incluyendo a Guy Burgess y Kim Philby) así como las operaciones contra el Proyecto Manhattan (incluyendo a Julius y Ethel Rosenberg). Venona continuó iluminando los métodos de la KGB y facilitando la contrainteligencia occidental durante toda la Guerra Fría.[58]

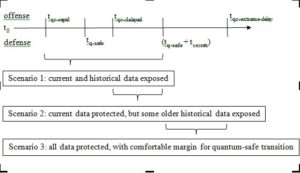

La figura resume 1tres escenarios diferentes basados en tres estimaciones sucesivamente más largas del tiempo que le llevará a un atacante poner en marcha una computadora cuántica de gran escala totalmente funcional que pueda descifrar el RSA[59]. La ventana de amenaza está delimitada por el lado del atacante por el rápido desarrollo, el desarrollo ligeramente retrasado o el desarrollo extremadamente retrasado de las computadoras cuánticas, denotado por tqc-rápido, tqc-retrasado y tqc-extremo-retrasado. Se podrían considerar como dentro de 5, 20 o 50 años, respectivamente, pero cualquier estimación específica sería engañosa. Mi atención aquí se centra más bien en el tamaño relativo de la ventana. La ventana está delimitada por el tiempo que le llevará a la defensa hacer la transición a los criptosistemas de seguridad cuántica asegurados por PQC o QKD (denotado tq-safe) y la cantidad de tiempo que las organizaciones quieren mantener sus secretos de un adversario (hasta Tsecretos). El punto tq-safe es el punto más temprano posible en el que el cifrado quantum-safe es técnicamente factible, aunque cualquier implementación organizacional tomará algún tiempo adicional. El hecho de que un objetivo pueda o no implementar PQC o QKD adecuadamente es un factor crítico en cualquier caso dado, pero mi atención aquí se centra en las condiciones de los límites tecnológicos.

Figura 1. Ventanas de vulnerabilidad al descifrado cuántico

El escenario 1 (tqc-rápido) es el mejor caso para la ofensiva; el escenario 3 (tqc-extremo-retardo) es el mejor caso para la defensa; y el escenario 2 (tqc-retardado) es un caso mixto. El primer escenario supone un gran avance en la computación cuántica en los próximos años, ya sea en público o en secreto, que permite a un organismo de inteligencia comenzar el descifrado en masa de los datos asegurados con la PKI contemporánea. No se dispone de compensaciones de seguridad cuántica en el momento de este avance (es decir, tq-rapid < tq-safe por cualquier razón). En ese momento, la mayoría de las transacciones financieras, las comunicaciones militares, la información personal privada y otros datos estarán expuestos. Todavía sería necesario que el atacante pudiera acceder, evaluar, analizar y difundir datos sensibles, que son todos resultados organizativos no triviales. Sin embargo, si se cumplen estas (difíciles) condiciones, entonces el atacante habilitado para el sistema cuántico podría leer datos confidenciales, falsificar firmas digitales e instalar códigos arbitrarios. Incluso los datos actuales perecederos, sensibles al tiempo, quedarían expuestos en el tiempo que transcurre entre un avance de la informática cuántica y la introducción y adopción de criptosistemas cuánticos seguros viables (es decir, el intervalo entre tq-rapid y tq-safe). El acceso a datos sensibles al tiempo podría incluso permitir a un adversario manipular los mercados o interrumpir las operaciones. Esa capacidad podría proporcionar inteligencia e influencia a corto plazo y erosionar la confianza en la economía mundial a largo plazo.

El escenario 1 es el peor caso para el defensor porque el avance de la computación cuántica se produce antes de la implementación de la criptografía de seguridad cuántica. Incluso después de que la criptografía cuántica se implemente en tq-safe, cualquier dato encriptado y almacenado antes de esa fecha, utilizando protocolos de encriptación antiguos, seguirá siendo vulnerable. Cualquier dato encriptado antes de tq-safe en un protocolo inseguro puede retener algún valor estratégico o táctico durante el tiempo que dure tsecret y por lo tanto permanecerá vulnerable al descifrado cuántico hasta tq-safe + tsecret. Después de ese punto, todos los secretos históricos habrán perdido su valor de inteligencia para entender las operaciones militares o la política.

En los otros dos escenarios, los innovadores defensivos pasan primero por el puesto, lo que permite proteger los datos actuales del descifrado cuántico. Estos casos difieren dependiendo de si también se exponen datos históricos. El segundo mejor (o segundo peor) caso para el defensor es el escenario 2, en el que un avance de la informática cuántica se retrasa hasta justo después de la implementación de la seguridad cuántica (es decir, se retrasa tq-safe < tqc). El escenario 2 es problemático porque algunos datos antiguos que estaban cifrados en el formato antiguo quedarán expuestos después del avance cuántico, y éstos seguirán teniendo algún valor de inteligencia para el adversario. Todos los datos históricos encriptados y almacenados antes de tq-safe se volverán legibles para el adversario en el intervalo entre tqc-delayed y tq-safe + tsecrets. Un adversario de inteligencia proactiva podría incluso comenzar a cosechar datos encriptados antes del avance de la computación cuántica, anticipándose a desencriptarlos después.

El mejor caso para el defensor es el escenario 3, donde un avance se retrasa hasta mucho después de la transición cuántica segura. En este caso, no queda nada valioso para descifrar después del retraso tqc-extremo. Si el progreso en la computación cuántica se retrasa tanto, o si las compensaciones cuánticas seguras están disponibles tan pronto, entonces no se exponen datos valiosos. Tal vez los obstáculos de ingeniería de enredar millones de qubits coherentes totalmente funcionales resulten demasiado formidables. Por cualquier razón, las compensaciones de seguridad cuántica están en su lugar mucho antes de la aparición de una poderosa computadora cuántica. Cuando ese día llegue finalmente, todos los datos que conserven alguna utilidad política o económica habrán sido encriptados hace tiempo en formatos cuánticos seguros. Cualquier dato antiguo que quede en los servidores, aún encriptado en formatos inseguros, hace tiempo que se habrá quedado obsoleto (es decir, tq-safe + tsecrets < tqc-extreme-delay). El adversario no encontrará pues ningún valor ni siquiera en el descifrado de los antiguos datos que ha almacenado en previsión de la adquisición de una computadora cuántica.

El escenario 3 proporciona un colchón para la transición a PQC o QKD que falta en los otros dos escenarios. Este margen (es decir, el intervalo entre tq-safe + tsecrets y tq-extreme-delay) es importante porque el despliegue de las normas de PQC que eventualmente sean certificadas por el NIST seguramente será un proceso largo y difícil. Cuanto más tiempo se retrase un avance cuántico, o cuanto antes se disponga de la compensación de seguridad cuántica, más tiempo tendrán las organizaciones para actualizar sus criptosistemas. Aquellas organizaciones que dan una gran prioridad a la ciberseguridad pueden actualizar a la PQC con relativa rapidez, una vez que esté disponible. Muchas otras se retrasarán debido a la dificultad de asegurar la compatibilidad con su base instalada de software heredada. Si se dispone de una computadora cuántica durante el período de transición incompleta al PQC, los sistemas que no utilizan el PQC, o los datos intercambiados con los sistemas que no lo utilizan, seguirán siendo vulnerables. En efecto, esto equivaldría a una reversión localizada a los escenarios 1 ó 2 para algunas organizaciones, a pesar de la disponibilidad global de PQC por el escenario 3. En lugar de un punto discreto en el tiempo, tq-safe debería considerarse realmente como una banda difusa que variará según la organización y la industria.

En el análisis final, evalúo que el escenario 1 (el primer avance de la computación cuántica) es el menos probable, mientras que el escenario 3 (el triunfo de la defensa cuántica) es mucho más probable. El escenario 2 (algunos datos históricos expuestos al criptoanálisis cuántico) merece ser tomado en serio, tanto porque podría haber un sorprendente avance en el rango medio como porque la transición de seguridad cuántica será desigual.

Cómo dejar de preocuparse y amar el criptocálipsis

La perspectiva de una devastadora amenaza cuántica para la ciberseguridad es un ejemplo de una profecía abnegada. La magnitud y la credibilidad de la amenaza inspira la búsqueda de contramedidas para mitigarla. Cuanto más convincente sea la profecía del catastrofista, más se esforzarán sus víctimas potenciales por posponer la catástrofe[60]. La computación cuántica tiene el potencial de crear un dramático "salto de clase" en la infraestructura computacional del poder militar y económico moderno. Esta amenaza debería tomarse en serio gracias a los recientes avances de la ingeniería en la computación cuántica. De hecho, los científicos y los estados se lo están tomando tan en serio que es poco probable que se produzca la eventualidad más peligrosa. El gobierno de los Estados Unidos se está tomando la amenaza y la oportunidad cuánticas, especialmente en serio porque China está apostando mucho por la tecnología cuántica.

Las profecías de abnegación son comunes en la historia militar. El primer ministro británico Stanley Baldwin dijo en 1932 que "el bombardero siempre pasará". En 1940, por supuesto, los bombarderos alemanes no siempre lograron pasar. Los temores británicos a los bombardeos estratégicos, acentuados por la propia retórica de la RAF, animaron a ésta en los años de entreguerras a construir el asombroso sistema de defensa aérea que ganó la Batalla de Gran Bretaña. Asimismo, en la eterna carrera entre los creadores de códigos y los descifradores de códigos, la amenaza inminente del descifrado cuántico ya está fomentando la innovación en el cifrado de seguridad cuántica. Esto no significa que los futuros sistemas proporcionen una seguridad operacional perfecta, como tampoco el sistema integrado de defensa aérea de la RAF podría interceptar a todos los bombarderos. Sin embargo, Baldwin habría sido considerablemente menos motivador si hubiera advertido que el bombardero sólo pasa a veces, dependiendo de una compleja interacción de factores sociales y técnicos.

Predecir la interacción del progreso científico, la política internacional y la inteligencia secreta es especialmente difícil. Para resolver las numerosas incertidumbres y especulaciones empíricas que se mencionan en este artículo será necesario evaluar más a fondo los progresos técnicos; y, de hecho, los progresos técnicos adicionales. ¿Cuánta confianza podemos tener en que no se abrirá la ventana de la amenaza cuántica? Mis estimaciones se basan en las tendencias actuales, pero siempre es posible un avance futuro. Una agencia de inteligencia bien dotada de recursos como la NSA podría desarrollar una computadora cuántica que funcione en secreto antes de que se complete la implementación del PQC. Los documentos filtrados por Edward Snowden sugieren que la NSA ha incluido fondos para la investigación de "un ordenador cuántico criptológicamente útil" como parte de un programa de investigación de 80 millones de dólares sobre "Blancos duros penetrantes".[61] Si la NSA tuviera éxito, ¿es realista creer que su golpe cuántico se mantendrá en secreto? En la década de 1940, Bletchley Park desarrolló en secreto sus máquinas Bomba y Coloso para romper los criptosistemas Enigma y Lorenz, respectivamente. Gran Bretaña mantuvo sus triunfos en secreto durante décadas para seguir explotando los países del Pacto de Varsovia utilizando criptosistemas similares.[62] Sin embargo, es poco probable que esta hazaña se replique en la era de la computación cuántica. Las condiciones de seguridad operacional absoluta en Bletchley Park difieren claramente del mundo actual de fugas generalizadas e inteligencia penetrante. Bletchley Park tenía un monopolio virtual sobre los informáticos de su época (incluyendo al brillante Alan Turing), pero el lugar de la innovación en informática hace tiempo que ha pasado a manos del gobierno. Grandes empresas como Google e IBM se apresuran a ser las primeras en desarrollar computadoras cuánticas para aplicaciones comerciales y científicas lucrativas más allá del dominio de la seguridad nacional (como el descubrimiento de drogas y el modelado científico), y existe una industria artesanal de informes sobre el progreso cuántico en la prensa técnica especializada. Se están realizando tantas inversiones en la ciencia cuántica comercial y académica que los criptógrafos tendrán muchas advertencias mucho antes de que la amenaza cuántica se haga inminente, una eventualidad que está a muchos años, si no a muchas décadas de distancia. Según el experto en computación cuántica Scott Aaronson, "Parece improbable que la NSA pueda estar tan adelantada al mundo abierto sin que nadie lo sepa".[63]

La transición de la PQC, por el contrario, ya está en marcha y debería estar muy avanzada en la próxima década. Se podría esperar razonablemente que la PQC madure antes y que finalmente se aplique más ampliamente que la QKD, aunque sólo sea porque los protocolos de PQC están diseñados para ser análogos a los actuales protocolos criptográficos. La tecnología de redes cuánticas es quizás más madura que la computación cuántica, pero, sin embargo, los problemas de implementación en las comunicaciones cuánticas a gran escala son legión. Es probable que sea el PQC, en lugar del QKD -clásico en lugar de los protocolos cuánticos- el que proporcione una protección generalizada contra la amenaza del criptoanálisis cuántico. La implementación generalizada de PQC va a ser especialmente difícil para los sistemas militares con una amplia dependencia de los criptosistemas heredados (y RSA). Un estudio exhaustivo de los sistemas militares será crucial para garantizar que se dé prioridad a las funciones y datos críticos para su protección. Esta transición tendrá que ser inevitablemente por fases, con actualizaciones locales instaladas y probadas en áreas menos críticas para ganar confianza en las correcciones. Es seguro que este proceso será largo y complicado, pero los progresos pueden acelerarse si los altos dirigentes dan a la ciberseguridad la prioridad que merece.

El criptoanálisis cuántico puede estar todavía a décadas de distancia, pero algunos secretos pueden mantener su valor durante muchas décadas. Es probable que haya cosas de interés sobre los comienzos de la Guerra Fría que permanecen ocultas en los archivos secretos de las agencias de inteligencia. Dada la longevidad de algunos secretos, no hay lugar para la complacencia sobre la amenaza cuántica. De hecho, todo el argumento aquí se basa en que los profesionales no son complacientes. Es la propia verosimilitud y el peligro de la amenaza lo que moviliza la acción científica e institucional. La perspectiva de un descifrado cuántico en algún momento de los próximos decenios es suficientemente probable, y los riesgos de confiar en protocolos vulnerables como el RSA para la seguridad criptográfica son lo suficientemente grandes, como para que el esfuerzo por desarrollar y poner en práctica redes de seguridad cuántica sea una gran prioridad.

El actual interés del gobierno de los Estados Unidos en la ciencia de la información cuántica es alentador en este sentido. En el momento de escribir este artículo, la solicitud de presupuesto para el año fiscal 2021 de la administración Trump incluye una generosa financiación para "industrias del futuro" como "inteligencia artificial (AI), ciencias de la información cuántica (QIS), comunicaciones 5G/avanzadas, biotecnología y fabricación avanzada". Incluso mientras la administración desprecia la investigación científica en otras áreas, incluyendo la bioseguridad, el presupuesto incluye "210 millones de dólares para la Fundación Nacional de Ciencia (NSF) para la investigación del QIS, duplicando el presupuesto del año fiscal 2020 para el QIS", y "237 millones de dólares para la Oficina de Ciencia del DOE [Departamento de Energía] para apoyar la investigación del QIS". Esto reforzará los esfuerzos de información cuántica en los laboratorios nacionales y en la academia y la industria". Cerca de 500 millones de dólares[64] se destinan a la tecnología cuántica, incluyendo 25 millones de dólares para construir una Internet cuántica que conecte 17[65] laboratorios nacionales. Aunque es poco probable que el Congreso apruebe el presupuesto de 2021 intacto, es sugerente de las prioridades de la administración. Además, la financiación de la ciencia cuántica probablemente se evitará las disputas que entorpecen las partidas presupuestarias más controvertidas. A pesar de la extrema polarización en la política americana contemporánea, hay un apoyo bipartidista para aumentar la inversión en la ciencia cuántica. Como señala el subsecretario de ciencia del DOE, "Los dólares que hemos invertido en la ciencia de la información cuántica se han quintuplicado en los últimos tres años".[66] Esta financiación está motivada en gran parte por la preocupación de que China pueda adelantarse a los Estados Unidos. La inversión en tecnología de información cuántica se ha convertido así en un componente importante de lo que la Estrategia de Defensa Nacional 2018 describe como "el resurgimiento de la competencia estratégica a largo plazo entre naciones".[67]

Si la perspectiva de seguridad cuántica a través de QKD no es suficiente motivación para invertir en redes cuánticas, hay otras razones positivas para invertir. Las redes cuánticas pueden permitir algunas aplicaciones que son simplemente inviables con las redes clásicas. Entre ellas figuran los planes de cifrado certificar el borrado o la retención de datos, detectar la manipulación y crear ventanas de tiempo únicas para el descifrado.[68] La computación cuántica también es muy prometedora para el modelado científico y el descubrimiento de medicinas.

En este artículo sólo se han explorado los límites técnicos de lo posible, pero muchos otros factores sociales afectan a la ventana de vulnerabilidad. Las instituciones organizativas, el comportamiento humano, la política industrial y la interacción estratégica pueden despilfarrar las ventajas tecnológicas. También pueden compensar las debilidades tecnológicas. Incluso si las redes de seguridad cuántica no están disponibles antes de las computadoras cuánticas (escenario 1), la protección de algunos secretos todavía será posible. Las organizaciones destinatarias seguirán encontrando formas de ocultar sus secretos más valiosos utilizando redes físicamente aisladas o absteniéndose por completo de la codificación digital. Por el contrario, incluso en un mundo de redes seguras de seguridad cuántica (escenario 3), seguirá siendo posible recopilar secretos atacando los inseguros puntos finales humanos de la red. Una criptografía fuerte, clásica o cuántica, no se traduce automáticamente en una fuerte seguridad de la información. Los seres humanos crédulos, una política de seguridad defectuosa y la complejidad sociotécnica pueden exponer inadvertidamente los datos protegidos por sistemas de seguridad cuántica.[69]

La fricción endémica en la implementación socio-técnica de la criptología es algo así como una póliza de seguro tanto para la ofensiva como para la defensa en cualquiera de los tres escenarios. Es poco probable que el rendimiento real del descifrado cuántico o del cifrado de seguridad cuántica alcance todo su potencial. Incluso si soy demasiado pesimista sobre las perspectivas científicas de la computación cuántica en relación con las alternativas de seguridad cuántica, los ordenadores cuánticos todavía tendrán que operar en organizaciones humanas que ofrecen pocos motivos para el optimismo. La implicación práctica es clara. Las organizaciones no pueden confiar únicamente en la tecnología para obtener ventajas criptológicas. El aseguramiento de la información comienza y termina con una fuerza de trabajo que comprende y se preocupa por la confidencialidad, integridad y disponibilidad de los datos relevantes. Las tecnologías de la información más complejas requieren un nivel aún más alto de perspicacia técnica y conciencia del personal, y un compromiso aún más firme por parte de los dirigentes para mantener una postura de ciberseguridad sólida. La ventaja cibernética ofensiva, por el contrario, depende de saber cómo explotar el comportamiento de las organizaciones que no mantienen su guardia.

Ninguna ventaja técnica puede sostenerse para siempre, si es que puede realizarse en primer lugar. En el caso de la computación cuántica, el temor creíble de que un adversario geopolítico pueda obtener una ventaja de inteligencia importante ya ha movilizado un esfuerzo considerable para la prevención. Es importante mantener este esfuerzo. La computación cuántica puede tener aún otras aplicaciones militares importantes, pero debemos asegurarnos de que una mejora exponencial en el criptoanálisis no sea una de ellas. Los segundos jinetes del criptocálipsis deberían ser lo suficientemente creíbles como para hacerse irrelevantes.

This article reprinted with permission from Strategic Studies Quarterly (SSQ), Vol. 14, No. 2, Summer 2020. https://www.airuniversity.af.edu/ssq/.

[1] Agradezco a Ben Garfinkel, David Meyer y a varios revisores anónimos sus comentarios sobre las partes técnicas de este documento. Cualquier error es mi responsabilidad.

[2] John Mulholland, Michele Mosca, and Johannes Braun, “The Day the Cryptography Dies,” IEEE Security & Privacy 15, no. 4 (July/August 2017): 14–21, DOI: 10.1109/MSP.2017.3151325.

[3] Lawrence Freedman, The Future of War: A History (New York: PublicAffairs, 2017).

[4] Jon R. Lindsay, "Desmitificando la amenaza cuántica: Infraestructura, implementación y ventaja de la inteligencia". Security Studies 29, no. 2 (2020): 335―61, DOI: 10.1080/09636412.2020.1722853.

[5] Para una evaluación técnica completa, ver Academias Nacionales de Ciencias, Ingeniería y Medicina, Quantum Computing: Progress and Prospects (Washington, DC: The National Academies Press, 2019), https://doi.org/10.17226/25196.

[6] Victoria Craw, "Quantum Computing Set to Revolutionise Everything from National Security to Drug Design and Financial Investments", News.Com.Au, 29 January 2018, http://www.news.com.au/technology/.Véase también "Risk Analysis of Quantum Computer Attacks on Digital Signtures", https://www.quantumcryptopocalypse.com/ (consultado el 21 de abril de 2020).

[7] Hay otras aplicaciones interesantes de la ciencia de la información cuántica que están fuera del alcance de este artículo, que van desde nuevos tipos de teledetección hasta mejoras en el modelado científico y el aprendizaje de las máquinas. Para un estudio de las posibles aplicaciones, véase Michael J. Biercuk y Richard Fontaine, "The Leap into Quantum Technology": Un manual para los profesionales de la seguridad nacional". War on the Rocks (blog), 17 November 2017, https://warontherocks.com/; and National Academies of Sciences, Engineering, and Medicine, Quantum Computing.

[8] Vivek Wadhwa, "Las computadoras cuánticas pueden ser una amenaza más inminente que la IA". Washington Post, 5 February 2018, https://www.washingtonpost.com/.

[9] R. L. Rivest, A. Shamir y L. Adleman, "A Method for Obtaining Digital Signatures and Public-Key Cryptosystems", Communications ACM 21, no. 2 (February 1978): 120–26, https://dl.acm.org/doi/10.1145/359340.359342.

[10] Simon Singh, The Code Book: The Science of Secrecy from Ancient Egypt to Quantum Cryptography (New York: Random House, 1999), 243–92.

[11] David Kahn, Seizing the Enigma: The Race to Break the German U-Boat Codes, 1933-1945, ed. rev. (Annapolis, MD: Naval Institute Press, 2012), 149-160, 255-266.

[12] DigiCert, "Revisa nuestros números: The Math Behind Estimations to Break a 2048-bit Certificate", archivado en https://web.archive.org/web/20181004033325/https://www.digicert.com/TimeTravel/math.htm.

[13] Peter W. Shor, "Algoritmos para la computación cuántica: Logaritmos discretos y factorización", en Proceedings of the 35th Annual Symposium on Foundations of Computer Science (Los Alamitos, CA: IEEE Computer Society, 1994), 124–34, http://citeseerx.ist.psu.edu/.

[14] Craig Gidney y Martin Ekera, "How to Factor 2048 Bit RSA Integers in 8 Hours Using 20 Million Noisy Qubits".,” arXiv, 6 December 2019, https://arxiv.org/pdf/1905.09749.pdf.

[15] Vea a Niels Ferguson, Bruce Schneier y Tadayoshi KohnoCryptography Engineering: Design Principles and Practical Applications (Indianapolis, IN: John Wiley & Sons, 2010).,

[16] M. Roetteler y K. M. Svore, "Computación Cuántica": Romper el código y más allá". IEEE Security and Privacy 16, no. 5 (September 2018): 22–36, DOI: 10.1109/MSP.2018.3761710.

[17] Erik Lucero y otros, "Computando los factores primarios con un procesador cuántico Josephson Phase Qubit". Nature Physics 8, no. 10 (October 2012): 719–23, https://www.nature.com/articles/nphys2385.pdf?draft=marketing.

[18] Frank Arute y otros, "Supremacía cuántica usando un procesador superconductor programable". Nature 574, no. 7779 (October 2019): 505–10, https://doi.org/10.1038/nphys2385.

[19] Gidney y Ekera, "How to Factor 2048 Bit RSA Integers"..”

[20] Samuel K. Moore, "IBM se acerca a la supremacía cuántica con un procesador de 50 qubits". IEEE Spectrum: Technology, Engineering, and Science News, 15 November 2017, https://spectrum.ieee.org/tech-talk/; and Martin Giles and Will Knight, “Google Thinks It’s Close to ‘Quantum Supremacy.’ Here’s What That Really Means,” MIT Technology Review, 9 March 2018, https://www.technologyreview.com/.

[21] Scott Aaronson, "Por qué importa el hito de la supremacía cuántica de Google". New York Times, 30 October 2019, https://www.nytimes.com/.

[22] Marc Trachtenberg, "Un 'Activo Desperdiciado': La estrategia americana y el cambio de equilibrio nuclear, 1949―1954,” International Security 13, no. 3 (1988): 5–49, DOI: 10.2307/2538735; and Stephen Van Evera, Causes of War: Power and the Roots of Conflict (Ithaca: Cornell University Press, 1999), chap. 4.

[23] Charles L. Glaser y Chaim Kaufmann, "¿Cuál es el balance ofensivo y defensivo y podemos medirlo?" International Security 22, no. 4 (Spring 1998): 44–82, https://web.stanford.edu/class/polisci211z/2.1/Glaser%20%26%20Kaufmann%20IS%201988.pdf; and Stephen Biddle, “Rebuilding the Foundations of Offense-Defense Theory,” The Journal of Politics 63, no. 3 (2001): 741–74, https://www.jstor.org/stable/2691712?seq=1 .

[24] Por ejemplo, la física orbital limita el empleo de armas antisatélite hoy en día tanto como en la Guerra Fría, a pesar de los enormes avances en las naves espaciales. Por lo tanto, un manual técnico de más de tres décadas de antigüedad sigue siendo relevante: Ashton B. Carter, "Satélites y Antisatélites: Los límites de lo posibleInternational Security 10, no. 4 (Spring 1986): 46–98, https://www.jstor.org/stable/pdf/2538950.pdf.".

[25] John Ferris, "La defensa de los cazas antes que el mando de los cazas": The Rise of Strategic Air Defence in Great Britain, 1917-1934", Journal of Military History 63, no. 4 (1999): 845-84, https://www.jstor.org/stable/i207156.

[26] David Zimmerman, Escudo Británico: Radar and the Defeat of the Luftwaffe (Stroud, Reino Unido: Sutton Publishing, 2001).

[27] Erik Gartzke y Jon R. Lindsay, "Tejiendo telas enredadas: Ataque, Defensa y Engaño en el Ciberespacio". Security Studies 24, no. 2 (2015): 316–48, http://dx.doi.org/10.1080/09636412.2015.1038188; and Rebecca Slayton, “What Is the Cyber Offense-Defense Balance? Conceptions, Causes, and Assessment,” International Security 41, no. 3 (2017): 72–109.

[28] Richard A. Clarke y Robert K. Knake, El quinto dominio: Defendiendo nuestro país, nuestras empresas y a nosotros mismos en la era de las amenazas cibernéticas (New York: Penguin, 2019).

[29] Según la Visión del Comando 2018 para el Ciber Mando de los Estados Unidos, "El ciberespacio es un espacio operativo activo y disputado en el que la superioridad siempre está en riesgo. " El Comando Cibernético de los Estados Unidos, logra y mantiene la superioridad del ciberespacio: Command Vision for US Cyber Command (Ft. Meade, MD: USCYBERCOM, Junio 2018), 6, https://www.cybercom.mil/Portals/56/Documents/USCYBERCOM%20Vision%20April%202018.pdf?ver=2018-06-14-152556-010.

[30] Erica D. Borghard y Shawn W. Lonergan, "Cyber Operations as Imperfect Tools of Escalation", Strategic Studies Quarterly 13, no. 3 (2019): 122-45; y Max Smeets, "La promesa estratégica de las operaciones cibernéticas ofensivas", Strategic Studies Quarterly 12, no. 3 (2018): 90-113, https://www.airuniversity.af.edu/Portals/10/SSQ/documents/Volume-12_Issue-3/Smeets.pdf.

[31] Max Smeets, "Una cuestión de tiempo: Sobre la naturaleza transitoria de las armas cibernéticas"Journal of Strategic Studies 41, no. 1–2 (2017): 6–32, https://doi.org/10.1080/01402390.2017.1288107.

[32] Bruce Schneier, "Class Breaks". Schneier on Security (blog), 3 January 2017, https://www.schneier.com/.

[33] Gilles Brassard citado en Hoi-Kwong Lo y Norbert Lütkenhaus, "Criptografía Cuántica: De la teoría a la práctica". Physics in Canada 63, no. 4 (2007): 191–96, https://arxiv.org/abs/quant-ph/0702202.

[34] Glenn S. Gerstell, "Trabajo para la N.S.A. No podemos permitirnos perder la revolución digital," Opinion, New York Times, 10 September 2019, https://www.nytimes.com/.

[35] C.L. Max Nikias, "Este es el concurso tecnológico más importante desde la carrera espacial, y América está perdiendo," Washington Post, 11 May 2018, https://www.washingtonpost.com/.

[36] Comité Central del Partido Comunista de China, "The 13th Five-Year Plan for Economic and Social Development of the People's Republic of China (2016-2020)", diciembre de 2016, https://en.ndrc.gov.cn/newsrelease_8232/201612/P020191101481868235378.pdf; y Eamon Barrett, "Google y la NASA han reivindicado la supremacía cuántica, pero China no está muy lejos de los Estados Unidos", Fortune, 30 de octubre de 2019, https://fortune.com/2019/.

[37] Dan Breznitz y Michael Murphree, Run of the Red Queen: Government, Innovation, Globalization, and Economic Growth in China (New Haven, CT: Yale University Press, 2011).

[38] Elsa B. Kania y John Costello, Quantum Hegemony? China’s Ambitions and the Challenge to U.S. Innovation Leadership (Washington, DC: Center for a New American Security, 2018), https://www.cnas.org/; and Taylor Owen and Robert Gorwa, “Quantum Leap: China’s Satellite and the New Arms Race,” Foreign Affairs, 7 September 2016, https://www.foreignaffairs.com/.

[39] Biddle, "Reconstruyendo los cimientos de la teoría de la ofensiva y la defensa".

[40] Greg Austin, Cyberseguridad en China: The Next Wave (Zurich: Springer, 2018).

[41] Robert L. Paarlberg, "Knowledge as Power: Science, Military Dominance, and U.S. Security", International Security 29, no. 1 (2004): 122-51, https://www.jstor.org/stable/4137549.

[42] David M. Edelstein, Over the Horizon: Time, Uncertainty, and the Rise of Great Powers (Ithaca, NY: Cornell University Press, 2017).

[43] Los estudiosos de la tradición realista de las relaciones internacionales generalmente esperan que los actores políticos se equilibren frente a las amenazas. Una declaración clásica se encuentra en Kenneth N. Waltz, Theory of International Politics (Reading, MA: Addison-Wesley, 1979). Otra versión de la teoría del equilibrio argumenta que las intenciones amenazantes deben estar presentes para provocar el equilibrio, no sólo la capacidad de amenaza; véase Stephen M. Walt, The Origins of Alliance (Ithaca, NY: Cornell University Press, 1990). Algunos replican que las intenciones son tan inconstantes que los Estados tienden a equilibrarse principalmente con el poder militar; véase John J. Mearsheimer, The Tragedy of Great Power Politics (Nueva York: Norton, 2001). Otros ponen de relieve anomalías históricas, por ejemplo, Paul Schroeder, "Historical Reality vs. Neo-Realist Theory", International Security 19, Nº 1 (1994): 108-48, https://doi.org/10.2307/2539150. Mi objetivo no es adjudicar este debate, sino simplemente sugerir que el concepto intuitivo de equilibrio político puede extenderse al ámbito de las amenazas científicas. De hecho, la geopolítica suele ser el catalizador para la aparición de una amenaza científica en primer lugar. Si bien la naturaleza de las amenazas militares y científicas puede diferir, la dinámica política del equilibrio de las respuestas -preocupación por la incertidumbre, titubeo en horizontes a largo plazo, parasitismo en otros, movilización de la acción contra amenazas manifiestas, por ejemplo- tiene una rima y una razón familiares.

[44] Lily Chen y otros.., Report on Post-Quantum Cryptography, NISTIR 8105 (Gaithersburg, MD: National Institute of Standards and Technology, April 2016), http://dx.doi.org/10.6028/NIST.IR.8105; K. Lauter, “Postquantum Opportunities: Lattices, Homomorphic Encryption, and Supersingular Isogeny Graphs,” IEEE Security Privacy 15, no. 4 (2017): 22–27, DOI: 10.1109/MSP.2017.3151338; and Daniel J. Bernstein et al., “Post-Quantum RSA,” Cryptology ePrint Archive, 19 April 2017, https://eprint.iacr.org/2017/351.pdf.

[45] Centro de Recursos de Seguridad Informática, "Anunciando la solicitud de nominaciones para algoritmos criptográficos post cuánticos de llave pública", Instituto Nacional de Estándares y Tecnología, 20 December 2016, https://csrc.nist.gov/.

[46] Dustin Moody, "Prepárense para el estruendo: La "Competencia" del NIST PQC,’ ” paper presented at PQCrypto 2018, Fort Lauderdale, FL, 11 April 2018, https://csrc.nist.gov/.

[47] Bruce Schneier, "NSA Plans for a Post-Quantum World", Lawfare (blog), 21 de agosto de 2015, https://www.lawfareblog.com/nsa-plans-post-quantum-world. La NSA señala que "para aquellos socios y proveedores que aún no han hecho la transición a los algoritmos de curva elíptica de la Suite B, recomendamos no hacer un gasto significativo para hacerlo en este momento, sino prepararse para la próxima transición del algoritmo de resistencia cuántica". "Citado en Schneier.

[48] L. Chen, "Estándares de Criptografía en Tiempo Cuántico: ¿Vino nuevo en una vieja piel de vino?," IEEE Security and Privacy 15, no. 4 (2017): 51–57, https://doi.org/10.1109/MSP.2017.3151339.

[49] Según Eleni Diamanti y otros, "las claves de cifrado generadas por QKD pueden utilizarse en un esquema de cifrado simétrico, como el Estándar de Cifrado Avanzado, que es resistente a los cuánticos, para mejorar la seguridad, o pueden combinarse con el esquema de cifrado de un solo panel para una seguridad incondicional". " Véase Eleni Diamanti y otros, "Desafíos prácticos en la distribución de claves cuánticas". Npj | Quantum Information 2 (8 November 2016): 3, https://doi.org/10.1038/npjqi.2016.25 .

[50] P. D. Townsend, "Sistema de distribución segura de claves basado en la criptografía cuántica". Electronics Letters 30, no. 10 (May 1994): 809–11, https://ieeexplore.ieee.org/abstract/document/289239.

[51] Diamanti y otros, "Desafíos prácticos en la distribución de la clave cuántica"; Christoph Simon, "Hacia una red cuántica mundial". Nature Photonics 11, no. 11 (November 2017): 678–80, https://doi.org/10.1038/s41566-017-0032-0; Stephanie Wehner, David Elkouss, and Ronald Hanson, “Quantum Internet: A Vision for the Road Ahead,” Science 362, no. 6412 (19 October 2018), https://doi.org/10.1126/science.aam9288; and Acín et al., “Quantum Technologies Roadmap.”

[52] Según Diamanti y otros, "En China, está en marcha el despliegue de una red QKD de 2.000 km entre Shanghai y Beijing; en Europa, tras la demostración de la red [de comunicación segura basada en la criptografía cuántica] en 2008, el Reino Unido está creando una red cuántica que facilita las pruebas de dispositivos y sistemas, y la integración de las comunicaciones cuánticas y convencionales; en Japón, se probarán tecnologías QKD para asegurar la transmisión de datos genómicos sensibles; y los Estados Unidos también han comenzado a instalar su propia red QKD". " Ver Diamanti y otros, "Desafíos prácticos en la distribución de claves cuánticas", 1-2.

[53] Diamanti et al., 1-2.

[54] Tom Berson (@nd2t), "Quantum Key Distribution", Twitter, 23 de julio de 2019, 4:30 p.m., https://twitter.com/nd2t/status/1153779489639239681.

[55] Simon, "Hacia una red cuántica global"; and Wehner, Elkouss, and Hanson, “Quantum Internet.”

[56] Oficina de Supervisión de la Seguridad de la Información, "El Presidente: Executive Order 13526; Classified National Security Information", 29 de diciembre de 2009, National Archives, https://www.archives.gov/

[57] Michael Warner y Robert Louis Benson, "Venona y más allá: Pensamientos sobre el trabajo deshecho," Intelligence and National Security 12, no. 3 (July 1997): 1–13; and Richard Aldrich, GCHQ: The Uncensored Story of Britain’s Most Secret Intelligence Agency (London: HarperCollins, 2010), 72–88.

[58] Michael Warner, The Rise and Fall of Intelligence: An International Security History (Washington, DC: Georgetown University Press, 2014), 153.

[59] Este marco se basa en Michele Mosca, "Cybersecurity in an Era with Quantum Computers": ¿Estaremos preparados? ,” paper presented at the 5th Conference on Quantum Cryptography, Tokyo, 2015, Cryptology ePrint Archive, Report 2015/1075, https://eprint.iacr.org/2015/1075.pdf.

[60] Jean-Pierre Dupuy, A Short Treatise on the Metaphysics of Tsunamis, trans. Malcolm B. DeBevoise (East Lansing: Michigan State University Press, 2015).Dupuy señala que tales desastres son usualmente representados como fuera de control - actos de Dios - pero en realidad son más o menos probables por el comportamiento de sus víctimas.

[61] Steven Rich y Barton Gellman, "La NSA busca construir una computadora cuántica que pueda descifrar la mayoría de los tipos de cifrado". Washington Post, 2 January 2014, https://www.washingtonpost.com/.

[62] Stephen Budiansky, "Colossus, Codebreaking, and the Digital Age", en Colossus: The Secrets of Bletchley Park’s Codebreaking Computers, ed. B. Jack Copeland (New York: Oxford University Press, 2006), 52–63.

[63] Rich y Gellman, "La NSA busca construir una computadora cuántica.”

[64] Casa Blanca, "Advancing United States Leadership in the Industries of the Future", hoja informativa del año fiscal 21, 2 de febrero de 2020, https://www.whitehouse.gov/wp-content/uploads/2020/02/FY21-Fact-Sheet-IOTF.pdf.

[65] Cade Metz, "La Casa Blanca destina nuevos fondos para la I.A. y la computación cuántica". New York Times, 10 February 2020, https://www.nytimes.com/.

[66] Metz.

[67] Departamento de Defensa, Resumen de la Estrategia de Defensa Nacional de los Estados Unidos de América para 2018: Sharpening the American Military's Competitive Edge (Washington, DC: Departamento de Defensa, 2018), 2, https://dod.defense.gov/Portals/1/Documents/pubs/2018-National-Defense-Strategy-Summary.pdf.

[68] Anne Broadbent y Christian Schaffner, "Criptografía cuántica más allá de la distribución de la clave cuántica". Designs, Codes and Cryptography 78, no. 1 (January 2016): 351–82, https://doi.org/10.1007/s10623-015-0157-4.

[69] Para una mayor discusión del contexto social de la criptología cuántica, ver Lindsay, "Desmitificando la amenaza cuántica".

Copyright secured by Digiprove © 2020 Quixote Globe

Copyright secured by Digiprove © 2020 Quixote Globe